SÉCURITÉ INFORMATIQUE

Armez vous contre les nouvelles attaques

Filtrer et identifier la malveillance.

Les cyberattaques ont progressé en France

informatique poissy - securite informatique - cybercriminalité

Une « attaque » est l'exploitation d'une faille d'un système informatique.

Chaque entreprise utilise son système d’informations selon son activité et ses besoins.

La sécurité doit être adaptée aux attentes du système d’informations en exploitation.

Tout ordinateur connecté à un réseau informatique est potentiellement vulnérable à une attaque.

Ces attaques sont pour la plupart lancées automatiquement à partir de machines infectées (par des virus, chevaux de Troie, vers, etc.), à l’insu de leur propriétaire. Mais de plus en plus souvent il s’agit de l’action de pirates informatiques.

EISN, prestataire de service informatique en France, propose un ensemble de solutions de sécurité européenne réservées aux entreprises.

Sécuriser votre réseau INFORMATIQUE

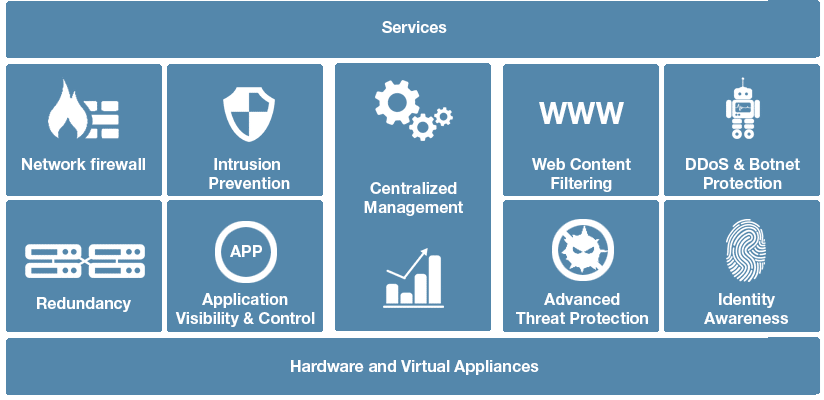

Depuis 1997, Clavister, éditeur et constructeur suédois, fournit des solutions de sécurité, procurant des avantages commerciaux à des dizaines de milliers d’affaires dans le monde.

La famille des appliances UTM et les solutions d’accès distant permettent une sécurité réseau innovante et flexible avec une gestion et un contrôle exceptionnel.

Clavister qui est un pionnier dans la virtualisation des solutions de sécurité continue à fournir ses appliances matérielles et logicielles pour donner au client un choix ultime.

Les produits Clavister sont soutenus par un support, une maintenance et un programme de formation très efficace.

Protection du réseau et barrière périmétrique entre le réseau de l’entreprise et le réseau public

Intrusion – Détection – Prévention

Filtrage WEB

(Liste blanche ou noire)

Gestion de l’authentification avec le FAI

Gestion de la bande passante

Serveur multi-VPN

VPN Nomade & VPN site à site

Les pare-feu de nouvelle génération de Clavister combinent un pare-feu de classe grand compte avec des fonctionnalités de reconnaissance applicative et de protection contre les menaces avancées pour vous permettre de garder le contrôle de votre infrastructure réseau.

Sécuriser l'accès à vos données AVEC UNE MÉTHODE FORTE

L’éditeur MobilityGuard AB est l’un des leaders du marché dans le domaine de l’information et de la sécurité informatique.

Il développe des produits de sécurité technologique innovants pour les solutions de gestion d’accès.

MobilityGuard™ OneGate offre une multitude de différentes méthodes d’authentification, des méthodes d’authentification à Un facteur, tel que nom utilisateur/mot de passe, token basé Web, jusqu’à des méthodes multi-facteurs, tel que token SMS et token hardware, en incluant EMC/RSA SecurID, VASCO DIGIPASS et YubiKey.

Il est aussi possible d’utiliser un serveur d’authentification externe RADIUS pour l’authentification.

La technologie inclut un portail personnalisable, la gestion des identités, de nombreuses méthodes d’authentification forte.

Vos utilisateurs peuvent utiliser la méthode la plus sûre et efficace pour l’authentification, sans craindre le vol d’identité ou l’accès non autorisé.

MobilityGuard a été un des premiers éditeurs à proposer une application pour téléphone et tablette Android afin de permettre aux travailleurs nomades d’accéder de partout , en permanence et en toute sécurité à l’ensemble des ressources/services de l’entreprise, avec une gestion des droits et accès en utilisant une seule identification (SSO dynamique).

Sécuriser vos échanges ET ENVOYER DES PIÈCES LOURDES

Cryptshare est la solution.

Cryptshare permet de sécuriser l’envoi de fichiers volumineux même de plusieurs Gigaoctets, de manière aussi facile et simple que l’envoi de mails normaux.

Les fichiers envoyés via Cryptshare ne sont pas stockés sur un serveur mail non contrôlé, mais sur le serveur de Cryptshare.

Un deuxième aspect de l’envoi électronique par mail est la sécurité des données envoyées. Les différentes techniques disponibles pour l’envoi d’informations sensibles, soit par e-mail ou par d’autres technologies ne sont souvent pas assez sécurisées pour les entreprises, institutions ou autorités.

Il existe tellement de raisons pour lesquelles les données devraient être protégées de l’interception ou manipulation. Les données sensibles telles que celles financières, dossiers des patients, plans architecturaux des projets ou bâtiments sensibles, documents juridiques, rapports d’inspection, juste pour en nommer que certains, devraient être toujours protégés par défaut. Dans beaucoup de cas il existe des lois, règles et normes qui exigent de l’expéditeur et du propriétaire des données d’implémenter les mesures de protection des données privées et de sécurité pour assurer que les données ne soient pas interceptées, manipulées ou volées.

Conseil pour sécuriser votre architecture

ETAPE 1

Protéger votre réseau local du réseau public avec une vraie plateforme de sécurité.

Ne faites pas confiance à votre routeur standard.

etape 3

Protéger vos serveurs et postes de travail avec un antivirus professionnel.

etape 5

Protéger les accès à vos systèmes d'informations en intégrant un mode de chiffrement et un accès avec une authentification renforcée

etape 2

Organiser le trafic des données en intégrant une politique de circulation des paquets Voix et/ou Data.

etape 4

Protéger vos fichiers et vos systèmes de sauvegardes. Restaurer pour avoir l'assurance de l'intégralité de vos données.

etape 6

Protéger vos échanges de données, votre messagerie, votre site web ou votre navigation par l'intégration de certificat de sécurité officiel

Utiliser des mots de passe forts et distincts pour chaque département

Les données d’une entreprise doivent être protégées par des mots de passe forts. Il est indispensable de renforcer les mots de passe pour se protéger contre les outils utilisés pour percer à jour les mots de passe – outils par ailleurs faciles à se procurer sur le marché. Un mot de passe fort associera plusieurs caractères, lettres en minuscules et majuscules, nombres et symboles.

POLITIQUE DE SÉCURITÉ INFORMATIQUE - MESSAGERIE

Votre système de messagerie doit être lui aussi protégé. Il est le premier moyen d'intrusion.

Notre adresse email est hébergée sur un serveur de messagerie détenu par l’entreprise ou hébergé par le fournisseur.

A la base aucun filtre n’est appliqué, vous pouvez tout recevoir et tout envoyer depuis votre Outlook ou autres clients de messagerie.

Nous vous suggérons de filtrer et de protéger votre adresse email en souscrivant à une offre tierce qui aura pour objectif de contrôler toutes vos réceptions de courriel avant la livraison.

Le contrôle permettra de trier les emails provenant des serveurs spams, de bloquer les emails contenant des codes malicieux ou autres danger. Vous ne recevrez que les emails que vous souhaitez recevoir ou ce qui ont répondus aux critères de contrôle. Parce que c’est important au quotidien, vous libérez du temps.

Voir la présentation en vidéo

Les services MailInBlack : confiance, sécurité, proximité.

Cette solution répond aux exigences de nos clients, pas de courriel perdus, pas de complexité pour nos interlocuteurs, une sécurité accrue et enfin une solution simple et facile à utiliser.

Nous ne sommes pas en mesure de vous présenter en ligne toutes les solutions de sécurité que nous maîtrisons et commercialisons auprès de nos entreprises clientes.

Chaque entreprise évolue en fonction de la spécificité de son activité. L’utilisation en interne des systèmes et applications peuvent être bien différents d’un métier à un autre.

Les besoins et priorités ne sont là aussi pas toujours identiques.

C’est pourquoi, nous vous suggérons de nous contacter pour échanger avec nos ingénieurs commerciaux des différentes solutions de sécurité informatique existant sur le marché et comment les implanter dans votre entreprise.

01 75 43 93 93

Du lundi au vendredi de 09 h 00 à 12 h30 et de 13 h 30 à 18 h 00.